Безопасный Интернет.

Универсальная защита для

Windows

ME – Vista

Автор-составитель Николай Головко

Издание третье, измененное и дополненное

Предисловие к первому

изданию

Сделать Интернет безопасным – мечта многих экспертов и простых

пользователей, однако мечта эта пока что несбыточная. Оборот вредоносных

программ в Сети растет год от года, создаются все новые методы обхода систем

как реактивной, так и проактивной защиты от вирусов. Все это и многие другие

факторы заставляют искать решения, позволяющие эффективно защитить информацию

без установки специализированного программного обеспечения.

Казалось бы, довольно значительное число и разнообразие операционных

систем от Microsoft отрицают саму возможность универсальных решений.

Смеем вас заверить, что это не так – несмотря на разительные порой

функциональные и графические отличия операционных систем семейства Windows, они построены приблизительно на одних и тех же принципах организации

работы, что позволило нам выработать рекомендации, способные надежно защитить

практически любой современный компьютер. Наши рекомендации не предусматривают

советов по установке и настройке каких-либо специализированных программных

продуктов для защиты ваших данных – вам не потребуется ничего, кроме

стандартных средств операционной системы и прикладных программ.

Почему так? Зачем рыться в настройках системы, если с тем же успехом

можно установить специальную программу для защиты?

Ответ здесь прост. Гораздо безопаснее не защищать дыры в системе, а

отключать сами дыры, на уровне операционной системы. В этом случае действует

правило: чисто не там, где подметают, а там, где не мусорят. Значительно

эффективнее не отражать сетевые атаки брандмауэром, а отключать сам объект этих

атак, и так далее.

Мы сделаем обзор техник проникновения вирусов, кратко поясним суть и

назначение программных средств защиты, сделаем обзор критических точек системы

и представим вам советы по безопасному конфигурированию вашей системы. Также мы

не обойдем вниманием и средства диагностики.

Эти материалы – своего рода концентрированный опыт ведущих экспертов по

предотвращению вторжений и лечению системы от вирусов. В разрозненном виде они

уже публиковались в Сети – теперь мы собираем их в одну книгу.

Удачи вам и чистого Интернета!

Авторы

Предисловие к третьему

изданию

В скором времени исполняется два года с момента появления в сети

Интернет первой версии электронной книги «Безопасный Интернет. Универсальная

защита для Windows ME - Vista». За это время

состоялся ряд небезынтересных обсуждений книги, способствовавших накоплению и

обработке опыта, ценного для ее дальнейшего развития, на различных ресурсах,

посвященных информационной безопасности. Результаты этих дискуссий, а также ряд

иных факторов привели автора-составителя к мысли, что потенциальное назначение и

функционал книги постепенно расширяются, требуя тем самым не только адаптации,

но и фактически иного подхода к подбору, объему и изложению материала – что и

послужило отправной точкой для начала работы над третьим изданием книги.

Книга по-прежнему не ставит своей задачей быть всеобъемлющим

справочником, содержащим в себе все знания из области вирусологии и защиты

информации, накопленные за время существования электронных вычислительных

машин. Сущность настоящего издания состоит в кратком изложении минимально

необходимых сведений, позволяющих посетителю Интернета лучше разбираться в

вопросах защиты своего компьютера от вредоносных факторов, понимать, по каким

каналам они могут проникать и что необходимо предпринять для эффективного

контроля упомянутых каналов. Соответственно, книга предназначается

пользователям с нулевыми или начальными знаниями в области компьютерной

безопасности и защиты информации, а также с общим уровнем компьютерной

грамотности не ниже начального.

Изложение материала в третьем издании начнется с описания угроз

безопасности компьютера, продолжится сведениями об адекватных им средствах

защиты и завершится рекомендациями по обеспечению безопасности. В приложение

войдет информация о полезном программном обеспечении, ресурсах Интернета, рекомендуемых

к регулярному посещению, и примеры того, как выполнение рекомендаций книги

способствует повышению защищенности. Среди иных изменений – бо´льшая адаптированность советов книги к операционной

системе Windows Vista, а также дополнительные комментарии к ряду

рекомендаций, призванные разъяснить те их аспекты, которые часто вызывают

вопросы у читающих.

Николай Головко

Содержание

|

Часть 1.

Угрозы безопасности Вредоносное программное обеспечение Trojan Worm Virus Other malware Нежелательное

программное обеспечение Вредоносные сетевые технологии Спам Интернет-мошенничество Потенциально атакуемые объекты системы Файлы и

папки Реестр Сетевой

функционал операционной системы Обозреватель

Интернета Часть 2.

Решения для защиты Средства противодействия вредоносному

программному обеспечению Антивирусы Брандмауэры Антирекламные

и антишпионские программы Системы

предотвращения вторжений Средства противодействия вредоносным сетевым

технологиям Антиспамы Средства

защиты от Интернет-мошенничества Процедуры предотвращения потерь информации Программное

шифрование Резервное

копирование Восстановление

системы Встроенные средства защиты Windows Vista NX (No eXecute) Случайное

расположение адресного пространства (ASLR) Защита

ядра (х64) Подписывание

драйверов Windows Service Hardening Контроль

пользовательских учетных записей (UAC) Защитник

Windows Часть 3.

Рекомендации по обеспечению безопасности Электронная почта и Интернет-пейджеры Общая

защита Безопасная

настройка почтового клиента Страницы Интернета Безопасная

настройка обозревателя: Internet Explorer Безопасная

настройка обозревателя: Mozilla Firefox Безопасная

настройка обозревателя: Opera Носители информации, файлы и папки Общая

защита Отключение

скрытых ресурсов с общим доступом Уязвимости и потенциально атакуемый сетевой

функционал Общая

защита Отключение

служб Отключение

сетевых протоколов и интерфейсов Приложение Полезное программное обеспечение Рекомендуемые ресурсы Как выполнение рекомендаций книги защищает меня

от вирусов? Заключение Литература Об

авторах этой книги |

|

Часть 1. Угрозы безопасности

Начиная изложение материала в этом разделе, необходимо отметить, что в

фокусе нашего внимания будут находиться исключительно те вредоносные факторы,

которые связаны с работой тех или иных разновидностей программного обеспечения.

Понятие угроз безопасности является весьма широким и включает в себя также и

совокупность аппаратных угроз, описание которых не входит в задачи этого

пособия.

На данный момент не существует единой и общепринятой классификации

программных угроз безопасности, что частично связано со спецификой рынка

защитного программного обеспечения. Терминология, описывающая те или иные

угрозы, часто оказывается не в сфере ведения научных работников, но в сфере

ответственности специалистов по маркетингу, что в результате приводит к

нагромождению разнообразных наименований, имеющих своей целью внушить клиенту

мысль о превосходстве одного продукта над другим. Вместе с тем существует некое

общепринятое понимание основных терминов, из которого обычно можно вывести

итоговое среднее определение.

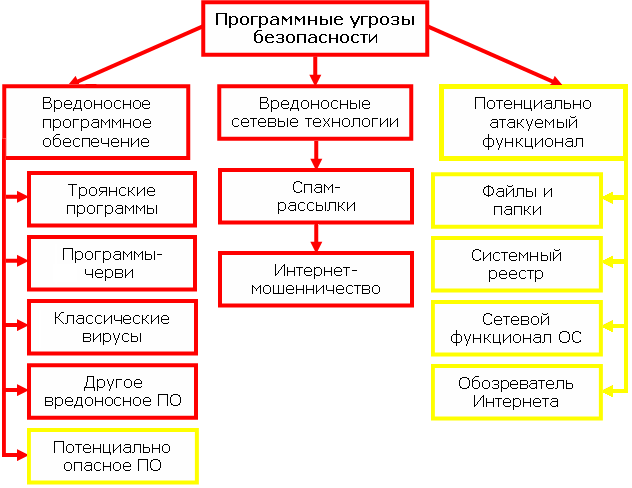

Можно разделить программные угрозы безопасности на три условные группы:

1) вредоносное программное обеспечение,

2) вредоносные сетевые технологии и

3) потенциально уязвимый функционал.

Вкратце рассмотрим состав каждой из групп.

Вредоносное программное

обеспечение, или malware (англ. malicious software) – общее наименование для всех программных

продуктов, целью которых заведомо является нанесение того или иного ущерба конечному

пользователю. Несмотря на многочисленные различия в подходах к именованию,

большинство производителей антивирусных продуктов сходны во мнении, что

существуют 4 основные разновидности вредоносных программ.

1) Trojan (trojan horse, «троянский конь», «троянец» и т.д.). Этот род вредоносных программ был

выделен после появления компьютерных вирусов, маскирующихся под полезное ПО и

таким образом заставляющих пользователя запустить их. В настоящее время

определение этого термина является довольно расплывчатым – в категорию

троянских программ попадают средства кражи, уничтожения, изменения информации,

нарушения работы отдельных компьютеров и сетей, загрузки или установки нового

вредоносного кода и т.п. Многие троянские

программы направлены на извлечение финансовой выгоды из вредоносных действий.

Фактически определение этому роду часто дается через его отличие от других

родов.

Троянская программа обычно является отдельным приложением, которое

распространяется через взломанные веб-страницы, электронную почту, системы

мгновенных сообщений и т.д. На данный момент этот род вредоносного ПО является

наиболее многочисленным.

К троянским также относят обычно следующие две разновидности вредоносных

программ:

- Rootkit (руткит), средство

сокрытия или маскировки файлов, процессов, ключей реестра от пользователя

компьютера или антивирусного ПО;

- Backdoor (бэкдор), средство

несанкционированного удаленного управления инфицированным компьютером.

2) Worm (червь). Вредоносные программы этого рода определяются через их способность

к саморазмножению, т.е. к воспроизведению и распространению своих копий. В

дополнение к традиционным способам распространения (электронная почта, системы

мгновенных сообщений, сети обмена файлами) черви могут копировать себя на

сетевые ресурсы, в папки с общим доступом, на съемные носители информации.

Червь, как правило, также является отдельным приложением, за исключением

некоторых разновидностей бестелесных червей, существующих в виде сетевых

пакетов.

Функционал программ-червей более узок, чем у троянских приложений, и

обычно направлен на уничтожение информации, повреждение системного реестра,

нарушение работы приложений.

3) Virus (классический вирус). Этот род вредоносного программного обеспечения

возник исторически раньше всех остальных и положил начало использованию термина

«вирус» по отношению ко всей совокупности вредоносных программ. Классический

вирус осуществляет заражение исполняемых файлов, добавляя в них свой код и

обеспечивая таким образом свой запуск и выполнение. Размножение классического

вируса происходит обычно в пределах инфицированной системы, хотя, безусловно,

он способен покинуть ее и переместиться на другую вместе с зараженными файлами.

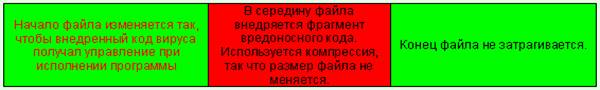

Схематически один из способов заражения исполняемого файла классическим

вирусом изображен на рисунке 1.

Рис. 1. Схема одного из

способов заражения файла классическим вирусом

В настоящее время популярность классических вирусов среди авторов

вредоносного ПО снижается, однако лечение файлов, зараженных ими, по-прежнему

остается сложным для антивирусных продуктов.

Терминологическая

заметка. Совпадение

наименования этого класса вредоносных программ с общим названием всей

совокупности вредоносного программного обеспечения временами приводит к

ошибочному пониманию сказанного или написанного, поэтому в последнее время

существует устойчивая тенденция к замещению термина «компьютерный вирус» в

значении «вредоносное ПО» более общим англоязычным понятием «malware» и альтернативными терминами – к примеру, «проникновение». Мы в

пределах данной книги будем использовать понятие «вирус» как синоним понятия

«вредоносное программное обеспечение», а для обозначения представителей класса Virus применим

термин «классический вирус».

4) Other malware (другие вредоносные программы).

Производители антивирусов обычно оставляют подобный класс для программ, не

подходящих под определение трех описанных выше разновидностей, либо для

программных продуктов, не наносящих непосредственного вреда, но служащих для

разработки вредоносного ПО.

Обратите

внимание:

действия, предпринимаемые антивирусным ПО при обнаружении вируса, варьируются в

зависимости от класса. Троянские программы и программы-черви полностью состоят

из вредоносного кода и не несут никакой полезной для пользователя или системы

информации, поэтому при обнаружении они просто удаляются антивирусом; в свою очередь, классические вирусы

встречаются обычно в составе зараженного полезного файла, для которого защитное

ПО запускает процедуры лечения, т.е.

удаления вредоносной части из легитимного кода файла. Вместе с тем необходимо

отметить: в то время как разработчики одних антивирусов применяют термин

«лечение» ко всем разновидностям вредоносного ПО, аргументируя это тем, что в

случае обнаружения троянской программы или червя может требоваться не только

удаление самого исполняемого файла вируса, но и лечение системы от следов его

пребывания, разработчики других защитных решений полагают, что следует

информировать пользователя только об удалении файлов, подразумевая при этом

также и устранение следов инфекции в системе. Вследствие этого временами

слышатся утверждения пользователей «антивирус А лучше, чем антивирус Б – Б

умеет только удалять, а А еще и лечит», хотя в действительности эти два

антивируса выполняют при обнаружении инфекции одни и те же действия.

Вне пределов описанных выше классов существует слабоопределенная группа

потенциально опасного программного обеспечения, наименование которой широко

варьируется от производителя к производителю – нежелательное программное обеспечение, potentially

unwanted software, riskware и т.д. Наполнение

данного класса зависит обычно от того, как тот или иной поставщик антивирусных

решений понимает содержание этого термина. Обычно в подобные группы принято

относить:

- Adware (рекламные программы) – средства загрузки и

демонстрирования информации рекламного характера, а также отправки сведений

обратной связи заказчику рекламы;

- Spyware (шпионские программы) – средства сбора и отправки

конфиденциальной информации;

- Riskware (программы группы риска) – легитимные программные

продукты, функционал которых позволяет использовать их в злонамеренных целях.

***

Суммируем способы распространения, которые использует вредоносное

программное обеспечение всех классов и разновидностей.

1) Электронная почта,

системы мгновенных сообщений, системы обмена файлами. Вирус может быть вложен

в электронное письмо; ссылка на вредоносное ПО может быть распространена через

почту или Интернет-пейджер.

2) Вредоносные или

взломанные веб-сайты. Узел Интернета может изначально содержать опасное содержимое,

проникающее на компьютер при открытии страницы в окне обозревателя, или быть

инфицирован в результате взлома.

3) Носители информации

(дискеты, диски, Flash-накопители). При подключении съемного

носителя или при записи компакт-диска вредоносный исполняемый файл может быть

копирован на носитель и впоследствии автоматически запущен на незараженном

компьютере.

4) Инфицированные

исполняемые файлы, авторские сборки программных продуктов, пересобранные

дистрибутивы (т.е. установочные пакеты программ, измененные третьими лицами). Вредоносная программа

может быть внедрена в дистрибутив или выложена для загрузки под видом полезной.

5) Эксплуатация

уязвимостей программного обеспечения или потенциально уязвимого функционала

операционной системы. Согласно последним исследованиям, проведенным специалистами в области

информационной безопасности, компьютер, на котором работают программные

продукты с неисправленными уязвимостями и не установлена никакая система

защиты, может быть инфицирован в течение 3-5 минут.

***

Вредоносными сетевыми технологиями мы будем называть формы

злонамеренной деятельности в сети Интернет, а именно следующие.

1) Спам (spam). Принято определять спам как массовые

рассылки сообщений, которые адресаты не изъявляли желания и / или согласия

получать; подобные рассылки имеют преимущественно рекламный или вредоносный

характер. В настоящее время спам рассылается через многие популярные

коммуникационные средства Интернета – электронную почту, системы мгновенных

сообщений, форумы и т.д. Рассылка спама находится в тесной связи с

производством и распространением вредоносного программного обеспечения, а также

с некоторыми иными вредоносными сетевыми технологиями.

2)

Интернет-мошенничество. Вредоносная деятельность такого рода может принимать различные формы –

конструирование финансовых пирамид, продажа фальшивых антивирусных программных

продуктов, фишинг (phishing) и др.

Фишингом принято называть

вредоносную деятельность, направленную на получение обманным путем конфиденциальных

данных пользователя. Обычно фишинг реализуется посредством создания

веб-страниц, в точности имитирующих сайты Интернет-магазинов, банков,

социальных сетей, поставщиков услуг хостинга и т.п. Пользователю поступает

спам-письмо, сообщающее ему, что используемый им сервис якобы просит его

посетить свою учетную запись и выполнить с ней какие-либо действия; в теле

письма приводится ссылка для перехода. Нажав на ссылку, пользователь попадает

на ложный сайт, где ему предлагают ввести данные для доступа к учетной записи;

если пользователь не распознает, что сайт не является подлинным, он может

ввести имя и пароль, которые будут отправлены злоумышленникам и использованы

для хищения денежных средств, взлома сайта пользователя и т.д.

Фишинговые сайты обычно располагаются по адресам, схожим с адресами

имитируемых сайтов – к примеру, http://www.webmoney.com может быть имитирован

адресом вида http://www.webmoney.domain.com.

Обратимся теперь к рассмотрению потенциально

атакуемых объектов операционной системы и завершим тем самым список

возможных векторов для атаки.

1) Файлы и

папки. Чаще

других для размещения вредоносных объектов используются следующие адреса:

а) корень диска (C:\, D:\ и т.п.);

б) папки пользовательских

профилей

(C:\Documents and Settings\ для Windows XP и C:\Users\ для Windows Vista);

в) папка операционной

системы

(C:\WINDOWS\) и некоторые вложенные в нее каталоги (C:\WINDOWS\system\, C:\WINDOWS\system32\, C:\WINDOWS\system32\ drivers\ и т.п.).

Входными воротами для инфекции могут являться папки, открытые для доступа извне (shared folders, на жаргоне называемые

«расшаренными»). Папки с общим доступом позволяют нескольким компьютерам,

объединенным в сеть, работать с одним и тем же ресурсом; вследствие этого, к

примеру, в них может автоматически загружаться вредоносное ПО с других

компьютеров.

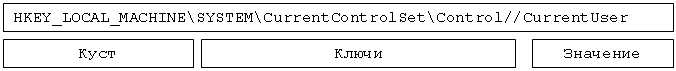

2) Реестр. Системный реестр – база

данных, предназначенная для хранения параметров программ и компонентов

операционной системы; просмотр и редактирование реестра могут производиться

встроенным редактором реестра Windows (C:\WINDOWS\regedit.exe) или сторонними программами. Основными понятиями при работе с реестром

являются куст, или ветвь (hive), ключ (key)

и значение (value):

С точки зрения безопасности можно выделить несколько условных групп

ключей, которые могут быть атакованы вредоносным ПО:

а) ключи автозапуска. Эти ключи обеспечивают

или могут обеспечить автоматический запуск приложений, библиотек и других

объектов при старте системы. Для управления ключами автозапуска, помимо

редакторов реестра, могут быть использованы специальные инструменты – Autoruns, Online Solutions Autoruns Manager и др.

б) ключи параметров

безопасности. В эту группу попадают ключи, определяющие настройки безопасности

Интернет-соединений, работу брандмауэра Windows, групповые политики

операционной системы и т.п. Вредоносное программное обеспечение может изменять

параметры безопасности Windows за счет манипуляций с

этими ключами. В качестве примера могут быть приведены ключи:

*\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet

Settings\,

где * - любой куст,

*\Software\Microsoft\Windows\CurrentVersion\Policies\,

где * - любой куст,

HKLM\SYSTEM\ControlSet???\Services\SharedAccess\Parameters\FirewallPolicy\,

где

? – любой единичный символ.

в) ключи регистрации

системных служб и драйверов. Записи, отвечающие за регистрацию и запуск служб

(процессов, работающих с определенными системными привилегиями) и драйверов

(компонентов ядра операционной системы), располагаются по адресам

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services

и

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet???\Services,

где

? – любой единичный символ.

Регистрация вредоносных служб и драйверов осложняет дезинфекцию системы

и позволяет вредоносным программам выполнять более широкий спектр действий.

г) ключи настроек

операционной системы и приложений. Ключи этой группы могут либо считываться

вредоносным ПО (к примеру, с целью извлечения конфиденциальных сведений), либо

изменяться с той или иной целью (нарушение работы системы, затруднение

обнаружения инфекции и т.д.). Ярким примером может служить ключ настроек

Проводника Windows:

*\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\,

где

* - любой куст.

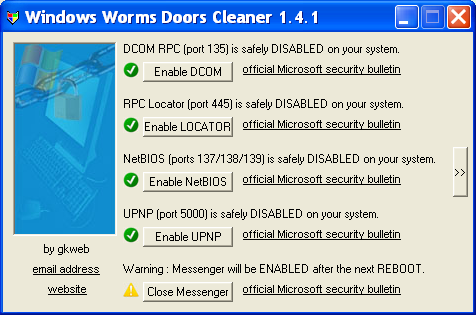

3) Сетевой

функционал операционной системы. Под этим наименованием будем понимать встроенные

функции операционной системы, обеспечивающие взаимодействие между компьютерами

в сети. По своему назначению данный функционал призван облегчать

межкомпьютерные коммуникации и создание локальных вычислительных сетей

персональных компьютеров, однако может быть эксплуатирован для

несанкционированного доступа к компьютеру извне с теми или иными последствиями.

Отнесем к этой группе следующую функциональность ОС:

а) открытие портов для

прослушивания (LISTENING). Сетевой порт понимается как виртуальная точка

(«разъем»), через которую происходит обработка и передача поступающих или

отсылаемых данных; любой порт имеет свой номер, который может находиться в

диапазоне от 0 до 65536.

Сетевой порт может иметь несколько состояний:

- SYN_SENT (соединение

устанавливается)

- ESTABLISHED (соединение установлено)

- TIME_WAIT или CLOSE_WAIT

(соединение закрывается)

- LISTENING (готов к приему соединений)

Для того, чтобы определить отличие LISTENING от других типов, сделаем

краткое пояснение часто встречающейся терминологии, применяемой к портам.

С точки зрения брандмауэра и ряда онлайн-тестов для проверки работы

сетевых экранов сетевой порт может иметь три состояния: open

(открыт), closed (закрыт) и stealthed (скрыт). «Открытым» в

такой терминологии называется порт, который виден извне, отвечает на запросы и

принимает подключения; «закрытым» - порт, который виден извне, но не отвечает

на запросы и не принимает подключения; «скрытым» - порт, который не виден

извне, и, таким образом, невозможно определить, каков его статус. С точки же

зрения своей сущности порт имеет два состояния – он либо открыт, либо не существует.

Очевидно, что порт должен существовать (т.е. быть открыт), чтобы имелась

возможность принимать или получать данные. Поскольку для успешности сетевой

атаки через порты необходимо, чтобы компьютер-цель принял определенные данные,

эти данные должны быть направлены в открытый порт; если порт не-открыт, то

атака на него невозможна (т.к. невозможно атаковать то, чего нет).

Порты могут открываться для осуществления исходящих или приема входящих

подключений. В силу того, что в первом случае параметры соединения определяются

самим компьютером, для подключения может быть открыт порт с любым номером, и

выяснение того, где он находится, требует определенных усилий; в свою очередь,

во втором случае обычно открывается фиксированный порт, номер которого заранее

известен, а подключение ожидается в любой момент и из любого источника. Это

позволяет ожидать, что при отправке данных на порт ХХХХ, который известен как

закрепленный за приложением или службой Y, эти данные будут

приняты именно приложением или службой Y (например, если

компьютер позволяет отправлять через себя электронную почту, то можно ожидать,

что на нем будет открыт порт 25, через который будет принимать соединения

почтовая служба отправки сообщений). Описанный второй случай и является

открытием порта со статусом LISTENING.

Таким образом, открытие портов для прослушивания позволяет компьютеру

принимать входящие подключения, в том числе нежелательные.

б) протоколы и

интерфейсы межкомпьютерного взаимодействия в сети. Как мы говорили ранее,

протоколом принято называть тот или иной стандарт

обмена данными; в свою очередь, интерфейс – это комплекс средств реализации этого обмена.

Операционная система Windows ориентирована на

активное взаимодействие с сетью того или иного типа, поскольку в стране ее

происхождения локальные вычислительные сети в пределах одной квартиры, дома,

города и т.п. – обыденное явление; поэтому Windows изначально содержит

определенный набор протоколов, служб и клиентов, который позволял бы

пользователям при создании локальной сети быстро и удобно организовывать

совместный доступ к устройствам (к примеру, вся сеть может пользоваться одним

принтером), создавать однотипную сеть без необходимости установки

дополнительных программных продуктов и т.п. Упомянутые удобства ценны в

пределах корпоративной вычислительной сети, однако для домашнего компьютера

могут служить вектором для проникновения (т.к. позволяют не только осуществлять

соединения, но и принимать их).

в) функции удаленного

управления операционной системой. Windows содержит функционал, задуманный

с целью обеспечить пользователям возможность помогать друг другу в работе в

режиме реального времени за счет подключения к компьютеру-цели и взятия

управления им на компьютер-источник. Очевидно, что, несмотря на некоторые

встроенные защитные механизмы, эти средства также способны обеспечивать

несанкционированный доступ. В эту группу входят Удаленный помощник, Удаленный

рабочий стол, Удаленный реестр и подобные им компоненты.

4)

Обозреватель Интернета. Современные браузеры поддерживают определенный набор технологий,

используемых при разработке веб-страниц и обеспечивающих существенно более

широкую функциональность, чем собственно HTML. Данные технологии,

безусловно, повышают удобство работы со страницами Интернета, однако

обеспечивают возможность инфицирования компьютера через браузер непосредственно

во время просмотра страницы.

К упомянутым технологиям относятся:

а) скрипты (обычно на языке JavaScript, хотя существуют и иные). Вредоносные скрипты могут собирать на

компьютере-цели вредоносное ПО, загружать таковое, выполнять скрытые

перенаправления и т.д.; не-вредоносные скрипты обычно обеспечивают отображение

дополнительных элементов страницы без необходимости ее перезагрузки,

поддерживают работу счетчиков посещений и др. Иногда скрипты используются без

необходимости, вместо стандартных функций HTML; наглядный пример

подобного злоупотребления скриптами – сайт социальной сети «ВКонтакте».

б) скрытые

перенаправления через невидимое окно (inline frame,

сокращенно IFRAME). Этот функционал используется обычно для

обеспечения отображения баннерной рекламы; во вредоносных целях его применяют

для скрытой переадресации пользователя на ресурс, содержащий инфекцию.

в) ActiveX. Элементы управления ActiveX могут быть дистанционно

установлены на компьютер с удаленного сервера, обеспечивая таким образом

расширенное взаимодействие ресурса-источника и компьютера-цели. Легитимные ActiveX применяются,

к примеру, в антивирусных онлайн-сканерах.

Кроме того, необходимо упомянуть разнообразные расширения для браузеров (например, Browser Helper Objects и панели для Internet Explorer или плагины для Mozilla Firefox). Подобные надстройки реализуют возможность добавления к браузеру

дополнительного функционала; очевидно, что этот функционал может быть и

легитимным, и вредоносным. К примеру, в виде надстройки может быть реализована

троянская программа-шпион; существуя в виде библиотеки, внедренной в процесс

браузера, она с трудом обнаруживается и практически не контролируется брандмауэром,

что позволяет ей без помех обмениваться информацией со злоумышленником.

Подведем итог сказанному выше, представив программные угрозы

безопасности в виде диаграммы (рис.2):

Рис. 2. Виды программных

угроз безопасности

Часть 2. Решения для защиты

Говоря о решениях, предназначенных для защиты компьютера, логичным будет

основываться на представленной выше классификации программных угроз

безопасности. Для каждой из угроз в настоящее время существуют адекватные ей

меры противодействия, которые реализуются тем или иным образом.

Как и угрозы, решения для защиты могут быть разделены на две глобальные

группы – аппаратные и программные. Однако, в то время как аппаратные угрозы

были полностью оставлены вне пределов нашего внимания, некоторые аппаратные

средства обеспечения безопасности будут рассмотрены в этой части книги.

Причиной этому служит тот факт, что ряд аппаратных защитных решений

предназначен для нейтрализации программных угроз.

Следуя классификации, начнем изложение со средств противодействия вредоносному программному обеспечению.

Среди них выделяют следующие классы.

1)

Антивирусы. Под антивирусным решением принято понимать систему детектирования и

обработки троянских программ, червей, классических вирусов и другого

вредоносного ПО; некоторые антивирусные продукты определяют также и

нежелательное программное обеспечение.

Методы определения

вредоносных программ

Методы, которыми антивирусы определяют вредоносное программное

обеспечение, разделяются на две основные группы: реактивные и проактивные.

Реактивными (от слова «реакция»)

называются методы, обеспечивающие детектирование вредоносного ПО после того,

как его конкретный образец будет изучен в вирусной лаборатории

компании-изготовителя антивируса. В настоящее время в эту группу входит один

метод – сигнатурное детектирование.

Для сигнатурного детектирования используется специализированная

обновляемая база данных, состоящая из т.н. сигнатур

– участков кода вредоносных программ, добавляемых в базу вирусными аналитиками.

При сканировании сигнатуры сравниваются с содержимым проверяемого файла, и,

если содержимое совпадает с сигнатурой, файл признается вредоносным. К

положительным аспектам сигнатурного детектирования можно отнести высокую

точность обнаружения вредоносной программы; к недостаткам – необходимость в

поддержке и постоянном обновлении объемной базы записей, а также зависимость

определения вредоносного ПО от попадания / непопадания его образца в вирусную

лабораторию и от скорости работы последней.

Проактивными называют методы,

способные обеспечить детектирование вредоносной программы до ее попадания в

вирусную лабораторию и выпуска сигнатуры. В эту группу входят:

- метод эвристического анализа – изучение кода программы и поиск в нем

операций, характерных для вредоносного ПО, либо поиск общих признаков,

характерных для вирусов одного семейства, либо изучение внешних признаков

программы (подозрительное имя, многократное шифрование кода и др.);

- метод поведенческого анализа – наблюдение за действиями, выполняемыми

программой, и информирование пользователя о подозрительной активности

приложения.

Положительной стороной данных методов является независимость от вирусной

лаборатории и возможность выявления еще не известных вирусов; к недостаткам

относится вероятностный характер детектирования (т.е. проактивное

детектирование не позволяет со всей точностью утверждать, что заподозренный

файл является вредоносным).

Особенности сигнатурного

детектирования

Несмотря на проверку сигнатур перед выпуском, в практике каждого

антивирусного продукта имеют место ситуации, когда сигнатура совпадает с

содержимым чистого, незараженного файла. Такая ситуация называется ложным

срабатыванием. В силу этого в случаях, когда после обновления баз антивирусное

ПО начинает определять известный вам файл как инфицированный, рекомендуется

убедиться, что данное срабатывание не является ложным, прежде чем принимать

какие-либо меры по отношению к этому файлу. Для этого необходимо отправить файл

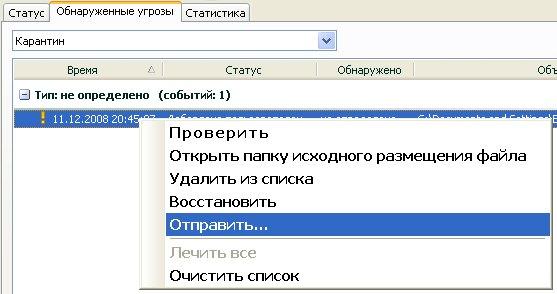

в вирусную лабораторию производителя антивируса; сделать это можно несколькими

способами. Некоторые антивирусы имеют возможность отправлять подозрительные

файлы на проверку самостоятельно (см. рис. 3), для других вам потребуется

посетить сайт изготовителя и узнать электронный адрес вирусной лаборатории

(обычно он имеет вид newvirus@company.com, virus@company.com, samples@company.com и т.п.).

Рис.3. Отправка

подозрительного файла в вирусную лабораторию в антивирусном пакете Kaspersky Internet Security

Если вы отправляете файл сами, упакуйте его в архив (RAR или

ZIP) и защитите паролем. В тексте письма укажите пароль, а также поясните,

что подозревается ложное срабатывание. Если файл действительно безвреден, то

аналитики добавят его в исключения или откорректируют сигнатуру.

Особенности проактивного

детектирования

При обработке объектов, детектированных проактивно (в их названиях

обычно присутствуют элементы «Heur», «Heuristic», «Gen», «Generic», «Suspicious» и т.п.), следует помнить, что объект лишь подозревается как возможно

вредоносный и не обязательно является вирусом. Такие файлы также рекомендуется

отправлять в вирусную лабораторию для вынесения точного диагноза, по схеме,

описанной выше; в тексте письма уместно будет указать, что объект был

детектирован проактивно, и указать вердикт антивируса.

Состав антивирусного

продукта

Любой антивирус включает в себя несколько основных модулей: файловый и

почтовый сканер, проверяющие файлы в момент доступа к ним, сканер по

требованию, карантин и сервис обновления. В зависимости от технического совершенства

антивируса он может содержать и другие компоненты – к примеру, ряд продуктов

этого класса содержит веб-сканер. Такой компонент проверяет страницы Интернета

до их отображения в браузере и позволяет таким образом предотвратить заражение

через них (в то время как файловый монитор может лишь определить попадание

вредоносной страницы или ее части в кэш браузера, когда вредоносный код уже

успел запуститься и отработать).

2)

Брандмауэры (firewall,

сетевой экран). Брандмауэр – это продукт, отвечающий за обеспечение контроля и

безопасности сетевых соединений, осуществляемых компьютером. Его основная

задача состоит в управлении доступом приложений к ресурсам сети, а также в

защите системы от сетевых атак, направленных на эксплуатацию уязвимостей или

получение несанкционированного доступа к системе.

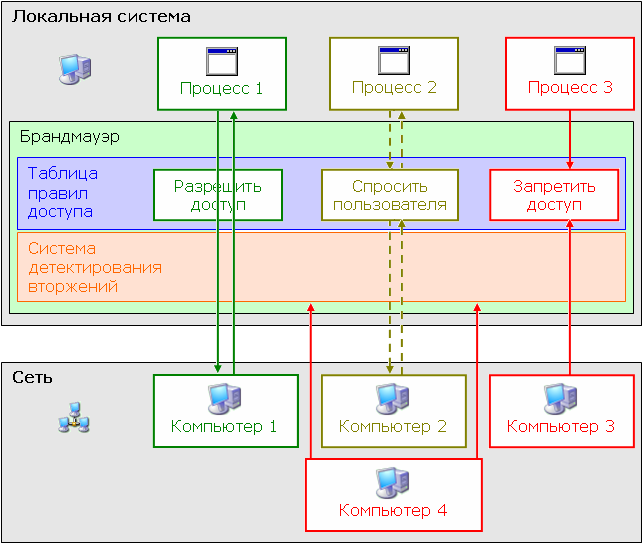

Наиболее общо функционал брандмауэра может быть изображен следующим

образом (рис. 4):

Рис. 4. Функционал

сетевого экрана

Таблица правил описывает действия (разрешить, запретить, спросить),

которые брандмауэр применяет к тем или иным приложениям.

Система детектирования вторжений (IDS, intrusion detection system) имеет сигнатурную

природу, позволяя выявлять и блокировать определенные сетевые пакеты и

соединения. К примеру, для эксплуатации уязвимостей некоторых приложений

злоумышленник или вредоносная программа должны направить этому приложению

специальным образом сформированный пакет данных; специалисты

компании-производителя брандмауэра могут внести содержимое такого пакета в базу

данных системы определения вторжений, и в дальнейшем, если поступивший пакет

совпадет с образцом, IDS остановит его вне

зависимости от того, какие правила имеются для приложения-адресата в таблице.

В терминологии каждого брандмауэра присутствует несколько обязательных

элементов, для которых мы также предложим краткое описание.

1) IP-адрес, локальный и удаленный. IP-адрес – уникальный

цифровой идентификатор компьютера в сети, позволяющий обращаться к нему; имеет

вид ХХХ.ХХХ.ХХХ.ХХХ.

2) Порт, локальный и удаленный.

Определение порта было дано нами выше при обозрении потенциально атакуемых

объектов системы.

3) Протокол. Протоколом принято

называть определенный стандарт обмена данными. В сетевых соединениях чаще

прочих используются протоколы TCP (transmission control protocol, протокол контроля передачи), UDP (user datagram protocol, протокол пользовательских однопакетных сообщений) и ICMP (Internet control message protocol, протокол Интернета для

передачи управляющих сообщений).

4) Направление, входящее и исходящее.

Исходящим называется соединение, инициируемое локальным компьютером, входящим –

инициируемое удаленным компьютером. Обратите внимание, что, если ваш браузер

обращается к некоторому ресурсу в сети, и тот отвечает ему какими-либо данными,

то этот ответ по-прежнему считается отправленным в рамках исходящего

подключения.

В результате можно говорить, к примеру, об исходящем подключении

процесса iexplore.exe с локального IP-адреса

12.34.56.78 на удаленный IP-адрес 123.456.789.123

по протоколу TCP с локального порта 1029 на удаленный порт 80.

Помимо своего основного функционала, многие современные брандмауэры

имеют в своем составе средства проактивной защиты, т.е. регулируют не только

сетевую, но и вообще любую активность приложений в пределах системы. Среди

типичных представителей класса можно назвать ZoneAlarm, Outpost Firewall, Sunbelt Kerio Personal Firewall, COMODO Firewall.

Помимо описанных выше программных сетевых экранов, существуют также

аппаратные брандмауэры. Обычно они входят в состав более сложных сетевых

устройств – к примеру, маршрутизаторов, - обеспечивая защиту одиночного

компьютера или сети от нежелательных входящих соединений.

Обратите

внимание:

программные антивирусы и брандмауэры, как правило, используют драйверы, т.е.

системные файлы, работающие не на уровне интерфейса, а на уровне ядра

операционной системы. Это позволяет им эффективно задерживать приложения,

требующие рассмотрения со стороны пользователя. На данный момент использование

драйверов фактически является обязательным для решений по безопасности: в

отличие от процесса или службы, драйвер сложно нейтрализовать (выгрузить).

Большинство программ поддерживает связь драйвера с интерфейсом программы, и при

недоступности интерфейса драйвер переходит в режим блокировки. Это опровергает

популярный миф о том, что, если вредоносной программе удастся выгрузить

интерфейс антивируса или брандмауэра, она получит полную свободу действий. Сами

по себе показатели способности программного продукта сопротивляться выгрузке

интерфейса не имеют существенного значения; принципиальны в данном случае

инструкции, заложенные в драйвер на случай упомянутой выгрузки. Тесты

показывают, что большинство антивирусов и брандмауэров все равно не позволяют

программе выйти в сеть или произвести вредоносные действия даже при выгруженном

интерфейсе.

3)

Антирекламные и антишпионские программы (anti-adware, anti-spyware). Эти продукты реализуют противодействие

некоторым видам нежелательного программного обеспечения; обычно они устроены по

типу антивирусного ПО, т.е. имеют частичный или полноценный монитор, сканер по

требованию и систему обновления базы данных.

Специализированные исследования показывают, что программы этого класса

проигрывают в качестве обнаружения и уничтожения потенциально вредоносного ПО

любому антивирусному продукту. Кроме того, для ряда подобных решений характерны

сомнительные методы детектирования – обнаружение по имени файла без учета

остальных его признаков, приравнивание записей в реестре, оставляемых вирусом,

к нему самому, и др. Однако высокий уровень спроса на подобные решения в

странах Запада формирует высокий уровень предложения антишпионских программ, в

том числе ложных (rogue antispyware), т.е. обнаруживающих несуществующие угрозы и предлагающих пользователю

оплатить их устранение.

Антишпионские и антирекламные программы могут быть полезны в качестве

дополнения к антивирусному продукту, если последний не ориентирован на

детектирование нежелательного ПО; кроме того, программы этого класса могут

способствовать очистке реестра от следов заражения, если антивирус не

справляется с этой задачей. Наиболее известные и качественные представители

антирекламных и антишпионских программ – Ad-Aware, AVG Anti-Spyware, Spybot – Search and Destroy.

4) Системы предотвращения вторжений (Host(ed)

Intrusion Prevention System, HIPS). Продукты этого класса управляют правами приложений

на выполнение тех или иных действий, подобно тому, как брандмауэр управляет

сетевым доступом; сходство принципов работы обусловливает тот факт, что нередко

HIPS объединяются с брандмауэром в составе одного

защитного продукта.

HIPS является средством

проактивной защиты, т.е. не содержит базы данных сигнатур вирусов и не

осуществляет их детектирование; таким образом, HIPS

оперирует

не понятиями «легитимный файл – вредоносный файл», а понятиями «разрешенное

действие – запрещенное действие».

Эффективность HIPS может доходить до 100%

предотвращения повреждения или инфицирования системы, однако большинство

программ этого класса требует от пользователя определенных знаний для

управления ими.

В соответствии с принципом организации защиты HIPS

могут быть

подразделены на три основные группы.

1) Классические HIPS – системы, оснащенные

открытой таблицей правил. На основании этой таблицы драйверы HIPS разрешают

/ запрещают определенные действия со стороны приложений либо запрашивают

пользователя о том, что необходимо предпринять по отношению к данному действию.

Такое устройство системы ориентировано на ручное управление разрешениями и

активное взаимодействие с пользователем, что предъявляет высокие требования к

компетентности последнего. В качестве примера могут быть приведены продукты System Safety Monitor и AntiHook.

2) Экспертные HIPS, иначе называемые

поведенческими эвристиками, осуществляют анализ активности работающего

приложения. Если совокупность выполняемых действий приобретает подозрительный

или опасный характер, продукт данного типа сообщает о вероятном присутствии

вредоносной программы. Примером экспертной HIPS

может

служить система CyberHawk.

3) HIPS типа Sandbox («песочница») реализуют принцип минимального

взаимодействия с пользователем. В их основе лежит разделение приложений на

доверенные и недоверенные; на работу доверенных приложений HIPS не

оказывает никакого воздействия, в то время как недоверенные запускаются в

специальном пространстве, отграниченном от системы. Это позволяет работать с

подозрительными приложениями без риска инфицирования или повреждения системы и

изучать отчеты об их активности. Типичные представители данного типа – продукты

DefenseWall HIPS

и Sandboxie.

К HIPS примыкают программные и аппаратные средства защиты

от переполнения буфера.

Переполнением буфера (buffer overrun) называется запись в

выделенную область памяти объема данных, превышающего заявленный для нее

предельный объем. Вследствие этого данные, выходящие за пределы буфера, могут

быть записаны в соседние области памяти и повредить их содержимое. Эксплуатация

переполнений буфера является распространенной угрозой безопасности, и для

противодействия ей принимаются определенные меры. В частности, 64-разрядные

модели процессоров AMD и Intel оснащаются

аппаратными средствами защиты от переполнения буфера; на уровне операционной

системы эти средства поддерживаются решением DEP (Data Execution Prevention, предотвращение выполнения

данных).

Настройки DEP на операционной системе Windows

XP доступны

по адресу

Панель

управления

(классический вид) – Система – вкладка Дополнительно – кнопка Параметры

в группе Быстродействие – вкладка Предотвращение выполнения данных.

В Windows Vista для отображения вкладки Дополнительно

необходимо нажать Дополнительные параметры системы.

По умолчанию DEP обслуживает только

системные процессы. Данный вариант является оптимальным, но при желании

существует возможность включить DEP для всех приложений.

Средства противодействия

вредоносным сетевым технологиям

1)

Антиспамы, или спам-фильтры. Антиспам-решение в целом можно рассматривать как систему фильтрации,

предназначенную для размежевания полезных и нежелательных сообщений; классифицировать

и уточнять их специфику возможно по разным критериям.

Почтовые антиспамы занимаются

обработкой электронных писем, разбирая их на полезные, нежелательные и

сомнительные. В зависимости от настроек и функционала сомнительная и

нежелательная почта может уничтожаться, перемещаться в определенную папку или

помечаться особым образом. В почтовых антиспамах находят применение различные

технологии фильтрации – анализ содержания и содержимого, белые и черные списки

адресов, исследование формальных признаков письма и др.

Почтовый антиспам располагается либо между отправителем и получателем

(непосредственно на почтовом сервере или на сервере поставщика услуги внешнего

анализа почты), либо на компьютере получателя, где входит в состав почтового

клиента или работает в виде отдельного приложения.

Антиспамы для систем

мгновенных сообщений и веб-форм, предназначенных

для публикаций (форумов, досок объявлений и т.п.), в отличие от почтовых,

обычно сосредоточены не на анализе уже отправленных сообщений, а на предотвращении

их автоматизированной отправки. С этой целью используются средства, позволяющие

отличить пользователя-человека от программы-робота, сокращенно называемой «бот». Для Интернет-пейджеров и некоторых

веб-форм антиспам реализуется в виде дополнения, позволяющего задавать пишущему

вопрос и принимать его сообщения только в случае, если ответ на вопрос был

верен; другой распространенной системой для веб-форм является CAPTCHA – тест Тьюринга для различения компьютеров и людей. Этот тест

предлагает пользователю распознать символы на изображении и ввести их в поле.

2) Средства

защиты от Интернет-мошенничества. В настоящее время противодействие фишингу и другим

разновидностям мошенничества в Сети осуществляется преимущественно методом

ведения черных списков ресурсов, замеченных в распространении нежелательного

содержимого или хищении конфиденциальной информации. Подобные списки

поддерживаются либо надстройками / дополнительными модулями к обозревателю (к

примеру, расширение SiteAdvisor от McAfee),

либо отдельными приложениями.

Помимо отдельных приложений перечисленных выше типов, существуют

интегрированные пакеты одного производителя для защиты компьютера в Интернете,

называемые Internet Security, Security Suite и т.п. Они объединяют в

себе антивирус, брандмауэр и несколько дополнительных средств защиты

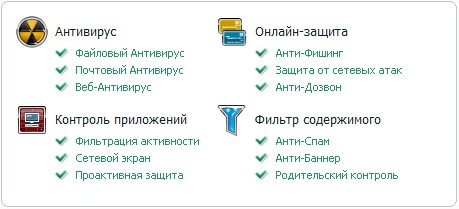

(конкретная комплектация зависит от производителя). Рассмотрим возможный состав

подобного пакета на примере продукта Kaspersky Internet

Security

2009 (рис. 5):

Рис. 5. Состав

программного пакета Kaspersky Internet Security 2009

Видно, что данный продукт включает в себя следующие элементы из числа

описанных выше:

1) Антивирус

2) Классическая HIPS («Фильтрация

активности»), объединенная с брандмауэром

(«Сетевой экран»), и экспертная HIPS («Проактивная защита»);

3) Защита от

Интернет-мошенничества («Анти-Фишинг»)

4) Защита от спама («Анти-Спам»)

Кроме того, пакет содержит ряд вспомогательных модулей – средства

удаления рекламных баннеров со страниц Интернета, разграничение доступа к Сети

в зависимости от конкретного пользователя компьютера и другие.

Преимуществом интегрированных решений является эффективное

взаимодействие их компонентов (например, файлы, детектируемые антивирусом как

вредоносные, автоматически блокируются в таблице правил HIPS)

и отсутствие внутренних конфликтов. В качестве недостатка подобных пакетов

нередко называют их единичность (т.е., если вредоносной программе удается

вывести продукт из строя, рушится вся система защиты); следует, однако,

заметить, что современное вредоносное ПО способно противодействовать

значительному количеству решений от разных производителей, и сочетание одного

популярного антивируса с другим популярным брандмауэром может быть атаковано с

той же успешностью, что и интегрированный пакет.

Обратите

внимание: в пределах одной операционной системы желательно устанавливать только

один постоянно работающий экземпляр той или иной защитной программы. Установка

нескольких антивирусных мониторов, брандмауэров, систем предотвращения

вторжений и т.д. может приводить к конфликтам между ними и к повреждению

операционной системы.

Защита информации от программных угроз безопасности подразумевает не

только противодействие вредоносным программам и сетевым технологиям, но и процедуры предотвращения ее

(информации) потерь и повреждений.

Существует две основных процедуры, позволяющих обеспечивать общую защиту данных

от агрессивных факторов: программное шифрование и резервное копирование.

Программное

шифрование предназначается для безопасного хранения информации, представляющей ту

или иную ценность. Обычно средства шифрования реализуют идеологию защищенного

хранилища, т.е. специализированного контейнера, в который пользователь может

поместить необходимые ему данные и закрыть паролем; более простые системы

шифруют непосредственно сам объект, который требуется защитить.

Программное шифрование может предотвратить повреждение или хищение

информации вредоносным ПО, однако необходимо заметить, что сферой его основного

применения является скорее защита конфиденциальных сведений от посторонних лиц,

имеющих физический доступ к компьютеру.

Резервное

копирование, как следует из названия, подразумевает создание запасных копий

информации, доступ к которым отличается от доступа к исходным данным. Эта

формулировка может подразумевать создание защищенной области на жестком диске

для размещения копий, копирование данных на другой физический жесткий диск или

съемный носитель (компакт-диск или Flash-привод), передача копий

на другой компьютер и т.п. Резервное копирование, таким образом, обеспечивает

возможность восстановления информации в случае ее потери или повреждения.

Возможно автоматизированное копирование с применением специального программного

обеспечения (Архивация Windows, Nero BackItUp, Norton Ghost

и др.) либо

копирование файлов вручную.

Разновидностью резервного копирования является восстановление системы –

сохранение состояний операционной системы с возможностью ее возврата к

определенной точке. Windows имеет встроенную службу

восстановления системы, которая обеспечивает базовую функциональность для

сохранения и восстановления важных системных файлов; управление ей доступно по

адресу

Панель управления (классический вид) – Система

– Восстановление системы.

Данные, используемые Восстановлением системы Windows, хранятся в защищенной

папке System Volume Information, создаваемой на каждом

диске, для которого включена эта служба. Вредоносное программное обеспечение,

размещающееся в системных папках, может быть сохранено наравне с легитимными

файлами, поэтому при лечении системы может потребоваться очистка ранее

сохраненных точек восстановления. Для очистки достаточно отключить

Восстановление системы на всех дисках, а затем включить вновь.

Если вы пользуетесь сторонним решением для восстановления системы (Norton GoBack, Acronis True Image, Paragon System Recovery и т.п.), то

Восстановление системы Windows может быть отключено

полностью.

Очевидно, что в момент копирования информация должна быть заведомо

чистой; в противном случае вредоносное ПО или нежелательные модификации системы

будут сохранены и впоследствии успешно восстановлены.

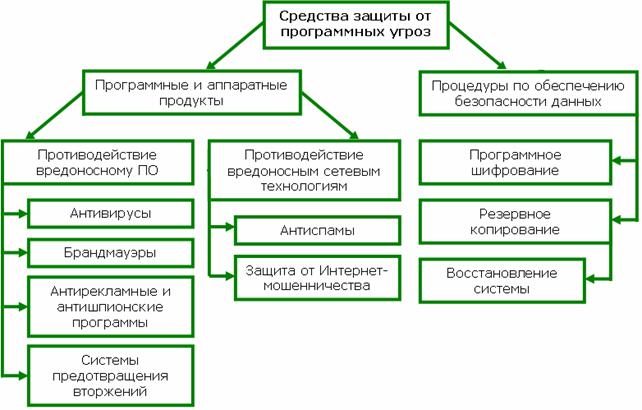

Подведем итог изложению сведений о средствах защиты от программных угроз

с помощью диаграммы (рис. 6).

Рис. 6. Решения для

защиты от программных угроз

Встроенные средства

защиты Windows

Vista

Завершая часть книги, посвященную средствам противодействия программным

угрозам, мы сочли необходимым осуществить также краткое обозрение компонентов,

введенных в операционную систему Windows Vista с целью повышения ее

безопасности. Мнения о встроенных системах защиты данной ОС существенно

разнятся – от абсолютного отрицания их эффективности до предпочтения упомянутых

средств всем иным решениям для обеспечения безопасности; нашей целью будет

перечисление основных защитных механизмов Windows

Vista и

представление их основных характеристик, которые позволяют судить об их

ценности с точки зрения защиты от программных угроз.

Технология NX (No eXecute)

NX позволяет программному обеспечению помечать сегменты памяти, в

которых будут храниться только данные, и процессор не позволит приложениям и

службам исполнять произвольный код в этих сегментах. В настоящее время

подавляющее большинство процессоров поддерживает эту технологию тем или иным

образом; в свою очередь, в Windows, начиная с Windows XP SP2, имеется поддержка процессоров с NX-технологией посредством

инструмента Data Execution Prevention, который был упомянут нами ранее. Windows

Vista обеспечивает расширенную поддержку этой технологии, что позволяет

производителям ПО для данной ОС встраивать NX-защиту в свои программные

продукты.

Случайное расположение адресного пространства (ASLR)

Этот вид защиты, используемый в Vista, призван затруднить

использование системных функций вредоносным программным обеспечением. Каждый

раз, когда происходит перезагрузка системы, ASLR в случайном порядке назначает

1 из 256 возможных вариантов адреса, где должны располагаться основные

системные динамические библиотеки и исполняемые файлы; соответственно,

вредоносному ПО становится сложнее обнаруживать системные файлы-цели, за счет

чего осуществляется противодействие выполнению его функций. ASLR

предпочтительно использовать совместно с DEP, поскольку первая

способна предотвращать атаки, направленные против последней; таким образом, две

технологии взаимно защищают друг друга. Кроме того, в Windows

Vista

усовершенствован момент, связанный с определением переполнения области памяти,

которая выделяется той или иной (прежде всего системной) программе для

динамически размещаемых структур данных. Как уже сказано, это в первую очередь

относится к системным программным компонентам, но может использоваться и для

программ сторонних производителей.

Защита ядра (х64)

64-битные версии Vista поддерживают

т.н. технологию защиты ядра (PatchGuard). Сущность данной технологии состоит в

запрете несанкционированного изменения ядра операционной системы. Иногда

производители ПО считают возможным и правильным вмешиваться в работу ядра

системы, чтобы для тех или иных целей изменять адреса функций-обработчиков в

таблице системных вызовов. Сама по себе эта возможность не представляет

опасности, однако подобную подмену может выполнять как легитимное, так и

вредоносное ПО, что может привести к нежелательным последствиям. Для исключения

возможности бесконтрольного стороннего вмешательства в работу ядра системы и,

соответственно, защиты ОС от нанесения ей вреда описанным выше методом, в

64-битных вариантах Vista поддерживается данный

защитный механизм. При попытке вмешаться таким способом в работу ядра

произойдет завершение работы системы (отметим, что допускается изменение ядра

официальными обновлениями от Microsoft).

Подписывание драйверов

Механизм проверки цифровой подписи драйверов был введен в Windows 2000, и, хотя с того момента существовала возможность запрета установки

драйверов, не снабженных цифровой подписью, на практике она использовалась

довольно редко, прежде всего потому, что самих драйверов, обладавших цифровой

подписью, было не так уж и много; в силу этого по умолчанию ОС лишь

предупреждала о том, что совершается попытка установить неподписанный драйвер.

В настоящее время, когда Microsoft стала требовать

предоставлять ей драйвера на сертификацию и подпись, количество подписанных

драйверов возросло, что, в свою очередь, позволило ужесточить отношение к

неподписанным драйверам. Следствия этого ужесточения можно наблюдать в Vista

х64, где установка неподписанного драйвера полностью невозможна; в

32х-разрядном варианте Vista неподписанный драйвер

может быть установлен с использованием специально предусмотренного для этих

целей механизма установки старых драйверов.

Windows Service Hardening

Системные службы являются

традиционной целью атак, поскольку запускаются и работают обычно с

административными правами. В Windows Vista этот момент был учтен и

откорректирован – в данной ОС службы работают не с максимальными, а с реально

необходимыми им привилегиями; соответственно, число служб, посредством

эксплуатации которых можно нанести вред системе, существенно сократилось.

Используемые списки контроля доступа для каждой службы позволяют четко

идентифицировать службу, предоставить ей только реально необходимые ей права, а

также изолировать атакованную службу, если попытка ее злонамеренной

эксплуатации все же будет иметь место.

Контроль пользовательских учетных записей (UAC)

UAC –

одно из основных нововведений

Интерфейс Windows Vista включает в себя ряд изменений, которые

призваны облегчить пользователям определение тех задач, которые требуют

административных прав. Эти изменения проявляются в виде описания запрашиваемых

действий, а также в маркировании административных действий значком в виде щита.

Кроме того, если программа написана не для Vista и требует

административных прав для корректной работы, на ее ярлык также будет дорисован

щит, указывающий, что программа требует для работы повышения прав.

Защитник Windows

Защитник Windows (Windows Defender) призван защищать систему от руткитов, кейлоггеров, шпионов и другого подобного

вредоносного программного обеспечения; по своей сущности этот компонент

относится скорее к антишпионским, чем к антивирусным решениям, поскольку

неспособен к противодействию классическим вирусам. Его задача состоит в отслеживании

автозагрузки, настроек безопасности системы, дополнений и настроек IE, загрузок IE (прежде всего ActiveX). Также отслеживается работа служб, драйверов,

выполнение приложений, регистрация приложений для автозагрузки, работа утилит

операционной системы. При обнаружении подозрительных моментов Защитник сообщает

об этом пользователю. Имеет собственную обновляемую раз в неделю базу.

В этом списке

приведены основные новшества Windows Vista,

имеющие непосредственное отношение к безопасности. Очевидно, что данные

средства способны предотвратить некоторые виды вредоносных атак, несмотря на

некоторые недочеты во взаимодействии с пользователем. Отраден тот факт, что Microsoft предпринимает сознательные действия по

обеспечению надлежащей защиты операционной системы, однако перечисленные выше

технологии все еще не позволяют полностью отказаться от услуг

специализированных защитных решений и программных продуктов.

Часть 3. Рекомендации по обеспечению безопасности

В предыдущих разделах мы рассмотрели программные угрозы информационной

безопасности, а также средства и процедуры, применяемые для противодействия этим

угрозам. Может сложиться впечатление, что, поскольку для каждого типа рисков

существуют адекватные им меры защиты, настоящее издание можно было бы на этом

завершить, добавив лишь настоятельные рекомендации установить те или иные

защитные программные решения и ни при каких обстоятельствах не отключать их;

однако подобные заключения были бы преждевременны и ошибочны.

Причина состоит в следующем: до тех пор, пока за компьютером работает

пользователь, его участие требуется при решении любых задач – в том числе и

задач обеспечения безопасности данных. Несмотря на то, что средства защиты

берут на себя значительную часть работы по предотвращению тех или иных угроз,

они по-прежнему не могут со 100% эффективностью реализовывать оборону без

помощи пользователя компьютера. Какой должна быть эта помощь, изложено в данном

разделе книги.

Проактивную защиту компьютера без использования специализированных

продуктов можно разделить на два типа. Первый тип мы условно назовем «пользовательской защитой»; под этим

термином будем понимать сознательные действия пользователя, направленные на

предотвращение заражения (например, не открывать подозрительное вложение в

письмо, как бы интересно ни звучало его название). Второй тип, эффективный, но

малораспространенный, называется «отключение

функционала» и понимается как удаление или отключение в настройках тех

программных компонентов и функций, которые являются векторами для атаки.

Комплекс советов, приведенных в настоящем издании, объединяет в себе эти два

типа.

Электронная почта и

Интернет-пейджеры

Общая защита

1) Не следует

открывать вложения в электронные письма, если в них содержатся исполняемые файлы и

скрипты (EXE, VBS, JS и

т.д.), и запускать эти файлы. Отправитель сообщения не имеет значения,

поскольку в случае инфекции вредоносное ПО может рассылать себя с зараженного

компьютера от имени его владельца. Если вы получили подобное сообщение от знакомого

вам отправителя, с которым вы не договаривались о получении вложения, найдите

время переспросить его, что за файл он отправил и что в нем содержится. Письма

подобного характера от незнакомых отправителей целесообразно удалять

сразу.

2) Не следует

переходить по ссылкам, полученным через электронную почту, ICQ,

личные сообщения на форумах, социальных сетях и т.д., особенно если сообщение

отправлено неизвестным адресантом. Если отправитель знаком вам,

то также следует переспросить его, что это за ссылка – необходимо убедиться,

что сообщение отправлено действительно им самим, а не специализированным ПО для

рассылок вредоносных сообщений по спискам контактов взломанных учетных записей.

Если вы получили письмо от форума, онлайн-банка, социальной сети или

любого другого ресурса, где вы зарегистрированы, с предложением посетить вашу

учетную запись, то безопаснее запустить браузер и перейти на главную страницу

ресурса, не пользуясь ссылкой. Если вы все же перешли по предложенной ссылке и

были переадресованы на страницу с предложением ввести имя и пароль,

предварительно проверьте адрес в строке браузера – действительно ли это http://www.mail.ru,

или же фишинговый сайт наподобие http://www.mail.ru.yahoo.com.

3) Необходимо

включить отображение расширений для всех файлов, чтобы предотвратить использование

т.н. «двойного расширения», которое может применяться во вредоносных вложениях

с целью обмана пользователя. По умолчанию Windows

скрывает

расширения файлов, так что вместо picture.jpg

отображается

просто picture; соответственно, в

случае, если файл будет назван picture.jpg.vbs и вложен в письмо,

пользователь увидит только picture.jpg

и может

ошибочно принять файл за изображение (в то время как он является скриптом на

языке Visual Basic).

Включение отображения расширений производится через настройки Проводника

и редактор реестра. Эти операции не эквивалентны, поэтому необходимо выполнить

как первую, так и вторую.

Настройки

Проводника:

Мой компьютер – Сервис – Свойства папки – вкладка Вид.

Снять

галочку Скрывать расширения для зарегистрированных типов файлов.

На Windows

Vista эта операция может быть осуществлена через Панель управления.

Редактор

реестра:

Пуск – Выполнить – введите слово regedit – OK. Откроется редактор реестра.

Правка – Найти – введите

слово NeverShowExt – Найти далее.

Следует

удалить каждый найденный параметр. Для дальнейшего поиска нажимайте клавишу F3, пока реестр не сообщит,

что больше таких параметров / значений нет.

Обратите

внимание:

при включенном отображении расширений для правильного переименования файла не

следует затрагивать расширение.

4) Рекомендуется использовать альтернативные ICQ-клиенты (например, Miranda, QIP) и почтовые программы (например,

Thunderbird, The

Bat!). Эта рекомендация

связана с тем, что альтернативные клиенты реже атакуются в силу их меньшей

распространенности и предлагают более высокий уровень сервиса и защищенности.

5) Рекомендуется

снимать ICQ-клиенты с

автоматической загрузки, т.е. запускать их вручную, а не автоматически при

старте системы. Существуют описания атак на ICQ, для реализации которых

клиент должен быть запущен автоматически во время загрузки Windows.

Безопасная настройка

почтового клиента

(на примере Outlook Express)

Cервис – Параметры – вкладка Чтение – убрать галочку

напротив «Автоматически загружать сообщения при отображении в области просмотра»; поставить галочку «Читать все сообщения в текстовом формате».

Эти настройки отвечают

за область предварительного просмотра письма и за отображение его текста.

Отключение предварительного просмотра и преобразование писем в текстовый формат

позволяет избежать вредоносного использования функционала HTML в письмах – к примеру,

скрытых перенаправлений через IFRAME.

Вкладка Безопасность – поставить галочки

напротив «Предупреждать, если приложение пытается отправить почту от моего имени», «Не

разрешать сохранение или открытие вложений, которые могут содержать вирусы» и «Блокировать изображение и другое внешнее содержимое

в сообщении в формате HTML».

Эти настройки

дополнительно повышают безопасность обработки сообщений в формате HTML, a также могут

предотвратить заражение через вложенный файл и отправку писем без вашего ведома.

Страницы Интернета

Поскольку полезное или вредоносное содержимое веб-страниц не

определяется просматривающим их пользователем, активная пользовательская защита

в данном случае предполагает лишь общую рекомендацию не переходить по подозрительным

и рекламным ссылкам, описанную выше, а также пожелание использовать альтернативные браузеры (Firefox или Opera), которые менее подвержены атакам и способны обеспечивать более высокий

уровень обслуживания и защищенности. Поэтому основной формой защиты от

вредоносного содержимого в Интернете является отключение функционала.

Идеология безопасной настройки обозревателя Интернета заключается в том,

чтобы по умолчанию не разрешать всем страницам использовать потенциально

опасный функционал и допускать его применение только теми страницами, которым

вы полностью доверяете. Этот метод называется методом белого списка и в условиях постоянно растущего количества

обычных и вредоносных ресурсов фактически является единственным средством,

которое гарантирует, что даже если вы попадете на незнакомую вредоносную или

инфицированную страницу, заражения не произойдет.

Эффективность белого списка при сравнении с черным наглядно видна при

рассмотрении следующего примера. По состоянию на 15.12.2008 г. антивирусные

базы Kaspersky Internet Security содержали записи о 12162

фишинговых и вредоносных ресурсах Интернета. Соответственно, пользователь,

желавший создать черный список страниц, которым необходимо запретить опасный

функционал, должен был бы создать записи о более чем двенадцати тысячах сайтов

в ограниченной зоне своего браузера, а впоследствии постоянно обновлять их

список. В свою очередь, пользователю, применяющему метод белого списка,

требуется создать лишь несколько десятков записей – в зависимости от количества

регулярно посещаемых доверенных страниц, - в то время как он будет проактивно

защищен не только от упомянутых 12162 опасных сайтов, но и ото всех тех,

которые будут появляться в дальнейшем, после 15 декабря 2008 года.

Следует

заметить: потенциально опасные технологии (скрипты, ActiveX, IFRAME)

используются в легитимных целях на многих современных страницах, обеспечивая

расширение функционала. Соответственно, при отключении поддержки этих технологий

расширенный функционал будет потерян, что может создать неудобства в работе с

некоторыми сайтами. Для восстановления полной функциональности страницы на

временной или постоянной основе вы можете применить белый список, но

злоупотреблять им нежелательно.

Безопасная настройка

обозревателя:Internet

Explorer

Ниже приведены основные настройки безопасности для сайтов, не внесенных

в белые и черные списки – иными словами, рекомендуемые настройки по умолчанию.

Рекомендации применимы как для шестой, так и для седьмой версии Internet Explorer.

Откройте Internet Explorer, выберите меню Сервис – Свойства обозревателя.

Вкладка Безопасность.

Выделите

зону Интернет и нажмите кнопку Другой возле шкалы уровня безопасности.

Загрузка

Автоматические

запросы: Отключить (если вы используете менеджер

закачек, а не скачиваете файлы стандартными средствами Internet Explorer; в противном случае оставить настройку

без изменений)

Загрузка

файла: Отключить (если вы используете менеджер закачек,

а не скачиваете файлы стандартными средствами Internet Explorer; в противном случае оставить настройку без изменений)

Загрузка

шрифта: Разрешить

.NET Framework

Запуск

компонентов, не снабженных сертификатом: Запрашивать

Запуск

компонентов, снабженных сертификатом: Разрешить

Проверка подлинности

Вход: Запрос имени пользователя и пароля

Разное

Блокировать

всплывающие окна: Отключить

Веб-узлы из

зон Интернета…: Предлагать

Доступ к

источникам данных: Отключить

Запуск в

окне IFRAME: Отключить

Не

запрашивать сертификат клиента…: Отключить

Открывать

файлы на основе содержимого: Разрешить

Отображение

разнородного содержимого: Предлагать

Передача

незашифрованных данных форм: Разрешить

Перетаскивание

или копирование: Разрешить

Переход

между кадрами через разные домены: Отключить

Разрешать

веб-страницам использовать…: Предлагать

Разрешать

запущенные сценарием окна…: Отключить

Разрешения

канала ПО: Средний уровень

безопасности

Разрешить

метаобновление: Разрешить

Разрешить

сценарии для элемента управления…: Отключить

Установка

элементов рабочего стола: Предлагать

Устойчивость

данных пользователя: Разрешить

Сценарии

Активные

сценарии: Отключить

Выполнять

сценарии приложений Java: Отключить

Разрешить

операции вставки из сценария: Отключить

Элементы ActiveX и модули

подключения

Автоматические

запросы элементов управления: Отключить

Выполнять

сценарии, помеченные как безопасные: Предлагать

Загрузка

неподписанных элементов: Отключить

Загрузка

подписанных элементов: Предлагать

Запуск

элементов и модулей подключения: Отключить

Использование

элементов, не помеченных как безопасные: Отключить

Поведение

двоичного кодов и сценариев: Отключить

Нажмите OK. Уровень безопасности для неизвестных узлов

определен.

Настройки

трех оставшихся зон не нуждаются в модификации.

Для создания

списка доверенных сайтов нажмите кнопку Узлы в

свойствах зоны Надежные узлы.

Для создания

списка недоверенных сайтов нажмите кнопку Узлы

в свойствах зоны Ограниченные узлы.

Настройка Cookies

Текстовые файлы Cookies применяются для

сохранения информации, которую ресурсы Интернета используют для идентификации

пользователя и сохранения сведений о нем. Cookies

могут

употребляться как для легитимных целей (запоминание настроек, предпочтений

пользователя, аутентификация на форумах и т.п.), так и для нежелательной

активности (к примеру, в зависимости от отсутствия или наличия у пользователя

файлов cookie, установленных определенным сайтом, скрипты на

другом сайте могут игнорировать его или отображать ему рекламные материалы

определенного содержания).

При работе с cookies также эффективен метод

белого списка. Откройте Internet

Explorer,

выберите меню Сервис – Свойства обозревателя, вкладка Конфиденциальность; передвиньте ползунок в

положение Блокировать все Cookie. В таком положении

ползунка установка и чтение cookies будет разрешена только

ресурсам, записанным в зону «Надежные узлы».

Отключение надстроек Internet Explorer

Выше мы говорили о том, что надстройки браузера (Browser Helper Objects, панели) могут быть использованы для нежелательной

активности. В связи с этим необходимо свести к минимуму количество активных

надстроек и время от времени проверять их на предмет появления новых.

Откройте Internet Explorer, выберите меню Сервис – Свойства обозревателя, вкладка Программы. Нажмите кнопку Надстройки.

В выпадающем

списке выберите Надстройки, загруженные в Internet Explorer. В полученном окне будут

перечислены надстройки браузера.

В целом

рекомендуется отключить все надстройки; допустимо не затрагивать компоненты

защитного программного обеспечения (к примеру, надстройка Веб-Антивирус некоторых продуктов Лаборатории Касперского).

Обратите внимание, что функциональность некоторых программных продуктов

(менеджеров закачек и т.п.) при этом может нарушаться.

Безопасная настройка

обозревателя:Mozilla

Firefox

Управление потенциально опасным содержимым в Mozilla

Firefox может

осуществляться либо посредством настроек самого обозревателя, либо с помощью

специализированных дополнений (плагинов,

или аддонов).

Отключение скриптов в настройках Firefox может быть выполнено следующим образом.

Запустите

браузер, откройте Tools

(Инструменты)

– Options (Настройки), пункт меню Content (Содержимое). Снимите галочки Enable Java

(Использовать Java) и Enable

JavaScript (Использовать JavaScript).

Дополнение к Firefox, позволяющее эффективно управлять разрешениями на

выполнение тех или иных скриптов, называется NoScript.

Важной особенностью NoScript является возможность

разделения скриптов по доменам и функция временного разрешения их исполнения;

поясним на примере, в чем состоит ее ценность.

Допустим, существует страница http://www.site.com/reg.htm, в которую внедрены два скрипта: http://www.site.com/scripts/1.js, поддерживающий

интерактивную регистрацию пользователей, и http://www.anothersite.com/scripts/counter.js, являющийся

скриптом-счетчиком, который ведет статистику посещаемости. В то время как

первый скрипт находится в основном домене, т.е. www.site.com,

второй представляет собой внешнее содержимое, которое физически находится на

другом ресурсе. NoScript различает эти два скрипта и позволяет управлять ими

по отдельности – к примеру, существует возможность одноразово разрешить скрипт

из основного домена, чтобы успешно пройти регистрацию, при этом не разрешая

исполнение второго скрипта как находящегося в другом домене.

Отключение cookies в

настройках Firefox выполняется следующим образом.

Запустите

браузер, откройте Tools

(Инструменты)

– Options (Настройки), пункт меню Privacy

(Приватность).

Снять

галочку Allow sites to set Cookies

(Принимать Cookies с

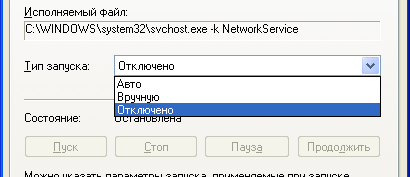

сайтов).